始めまして。デジタルペンテストサービス部の北川です。

筆者の自宅ではダークネット観測装置という名のただのtcpdumpがずっと動いてるだけのRaspberry Piがあります。 パケットをどんどん記録していくのは良いのですが、どんなパケットが来ているか全然見てなかったので、ご紹介したいと思います。

ダークネットとは

ダークネットとは、インターネット上で到達可能かつ未使用のIPアドレス空間のことです。ダークネットを観測することにより、インターネット上で行われているポートスキャンなどの活動を見ることができます *1。

ダークネット観測といっても、ブラックホールセンサ、低インタラクションセンサ、高インタラクションセンサといくつか種類があり、筆者は一番運用が簡単なブラックホールセンサを運用しています。 ブラックホールセンサは、受信したパケットに対して一切応答を返さない種類になります。 そのため、外部からダークネット観測の存在が気づかれにくく、脆弱性攻撃を受けるリスクも低い特徴があります。

その反面、一切応答を返さないということは、SYNパケットが来てもSYN/ACKパケットも応答しないということですので、TCPセッションを確立してからペイロードが送信されてくる攻撃は観測できません。今回、記憶に新しいlog4jの脆弱性*2を狙った攻撃も確認できませんでした。

ダークネットを観測するには

国内のプロジェクトでは、NICTのNICTERやJPCERT/CCのTSUBAME、警視庁 @policeのインターネット定点観測などがありますが、未使用のグローバルIPアドレスさえ用意できれば、小規模ながら誰でも実践できます。

未使用のグローバルIPアドレスを用意する方法ですが、以下のような方法があります。それぞれ具体的な手順等は割愛しますが、余っている回線がなくとも数百円/月~の運用コストで済む方法があります。

- 光回線で普段のインターネットアクセスはIPoEを利用し、余ったPPPoE接続をダークネットとして観測する(0円/月~)

- グローバルIPアドレスの割り当てられるSIMカードを契約する(数百円/月~)

- クラウド サービスを利用する(数千円/月~)

面白パケットいろいろ

さてメインコンテンツです。定期的に公開されているダークネットの観測レポートでは偵察活動や攻撃活動の傾向を見るために、『今月は23/TCPへのアクセスが多かった』といった形式的な内容になりがちですが、 筆者が見つけた面白いパケットをいくつか紹介したいと思います。

観測の条件は以下の通りです。

- 観測対象IP: 1IP

- タイプ: ブラックホールセンサ

- 期間: 2021年3月31日~2022年1月22日

リフレクション

ダークネットに飛び込んでくるパケットの送信元は、偵察や攻撃の意思があるものだけとは限りません。 誰かが観測対象IPになりすましたパケットを別のサーバーに送っており、そのサーバーの応答の形で観測されることがあります。

画面は、観測されたSYN/ACKパケットを表示しています。送信元ポート番号として、80/TCPや443/TCPとWebサーバで非常に一般的なポート番号が並んでいます。 誰かが発したなりすましパケットがインターネットで公開されているWebサーバーで反射してダークネットに届く様から、リフレクションと呼ばれます。

調査パケット

ShodanやCensysといったIoT検索エンジンは、定期的にインターネットをクロールしてどのIPアドレスでどんなサービスが稼働しているかといった情報を集めています。当然、ダークネット観測の中にも紛れ込んで来ます。

画面は、調査パケットの一例ですが、"research"や"censysinspect"といった文字列が見られます。分かりやすく『これは調査です』と名乗ってくれるのは良心的ですね。

知らないプロトコル

インターネットで使われるプロトコルは、多くの場合、ICMP/TCP/UDPのいずれかですが、それ以外のプロトコルの通信が結構やってきたりします。

観測期間中のプロトコル別パケット件数は以下の通りでした。0.4%程は、普段全く縁のないプロトコルのパケットが到着していたことになります。

| プロトコル番号別 | 件数 | 割合 |

|---|---|---|

| 6 (TCP) | 2066081 | 88.9% |

| 17 (UDP) | 188967 | 8.1% |

| 1 (ICMP) | 59809 | 2.6% |

| 47(GRE) | 7950 | 0.3% |

| 132(SCTP) | 24 | 0.0% |

| 0 (HOPOPT) | 23 | 0.0% |

| 41 (IPv6) | 6 | 0.0% |

| 33 (DCCP) | 1 | 0.0% |

| 42 (SDRP) | 1 | 0.0% |

露骨な攻撃

海外製ルーターを狙った攻撃のようです。

何やらLinuxのコマンドで/tmp/xという名前でシェルスクリプトをダウンロードして実行させようとしているようです。

コネクションレスのUDPでいきなりコマンドを送り付けて実行されてしまうとは驚きです。

それにしても、最後にhistory -c;clear;history -wって…しっかりログ消ししようとしています。恐ろしき攻撃者。

ダークネット観測者に向けたメッセージ

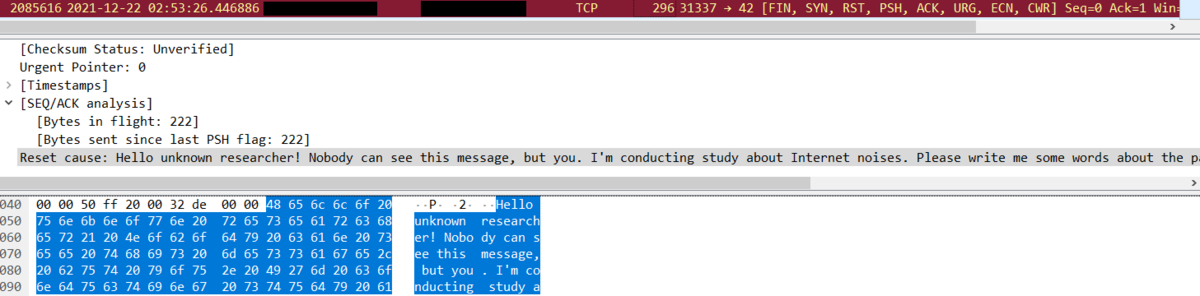

TCPフラグが全て1となっているパケット*3とともに、"Hello unknown researcher! Nobody can see this message, but you."から始まるダークネット観測者に向けたメッセージが連絡先付きで来ていました。 インターネットノイズの研究者の方なのですね。

まとめ

ダークネットで観測できる興味深いパケットをいくつかご紹介しました。 自分の目でインターネットの生の声を見るのは、公開されている観測レポートから読み取れる情報以上のものが得られて面白いものです。 ハニーポットは攻撃にさらされたり、踏み台にされてしまったりというリスクが高いですが、ブラックホールでの観測はそういったリスクも最小限にできます。あなたもインターネットからやってくるパケットを眺めてみてはいかがでしょうか。