こんにちは、デジタルペンテストサービス部、井上(WHI)です。

主に、オンプレのWindows Active Directory環境のペネトレーションテストを担当しています。

いきなりですが、弊社の無料サービス「FalconNest」はご存知でしょうか?

「FalconNest」とは?

”サイバー攻撃の痕跡調査を、いつでも無料で簡単に”

というキャッチコピーで、弊社が提供しているファストフォレンジックツールです。

専用のツールで端末やサーバから取得したデータ(ログなど)を、専用のWebサイトにアップロードすることで、クラウド上で以下のような分析が行われます。

- PC内(ディスクやメモリ)における、標的型攻撃やマルウェア感染痕跡の有無

- 不審ファイルの悪性判断

無料かつ自動で行えるため、企業では独自にサイバー攻撃の痕跡確認や、マルウェア判定を手軽に行えます。そして、被害の深刻度を迅速に把握することが期待できます。

では、実際どのような検知がされるのか?と疑問に思う方もいらっしゃると思います。私も、その疑問を抱いた1人だったので、実際に検証して確認してみました。

今回の記事では、その検証について共有したいと思います。

検証について

FalconNestには機能が大きく分けて以下の3つあります。

今回は、LIにおいてどのような検知がされるのか検証していきます。

LIでは、イベントログやコンピュータの設定から、標的型攻撃やマルウェア感染の痕跡を分析しているようです。

検証に際して、以下の図のような攻撃シナリオで、ペネトレ時にも使用するようなよくある一般的なAPT攻撃の攻撃手法と攻撃の流れを想定して、検証環境を構築しました。

検証方法

コンピュータに痕跡を残すため、一連の攻撃を行います。

まず、クライアント端末をマルウェアに感染させます。そして、マルウェア感染した端末を起点として、感染端末自体で、攻撃で使用されやすいプログラムの実行や痕跡操作を行います。次に、認証情報と遠隔操作サービスを悪用し、他のコンピュータに侵入を行います。

攻撃の詳細については、以下です。

- マルウェア感染:悪性なプログラムを自動起動に追加

- 攻撃で使用されやすいプログラムの実行:Whoami

- 痕跡操作:認証ログの削除

- 認証情報の悪用:Pass the Hash

- 遠隔操作サービスの悪用:PsExec

これらの攻撃後、FalconNest専用のログ取得ツールを用いて、クライアント端末のデータを取得し、FalconNestにアップロードし、自動分析を行いました。

分析結果

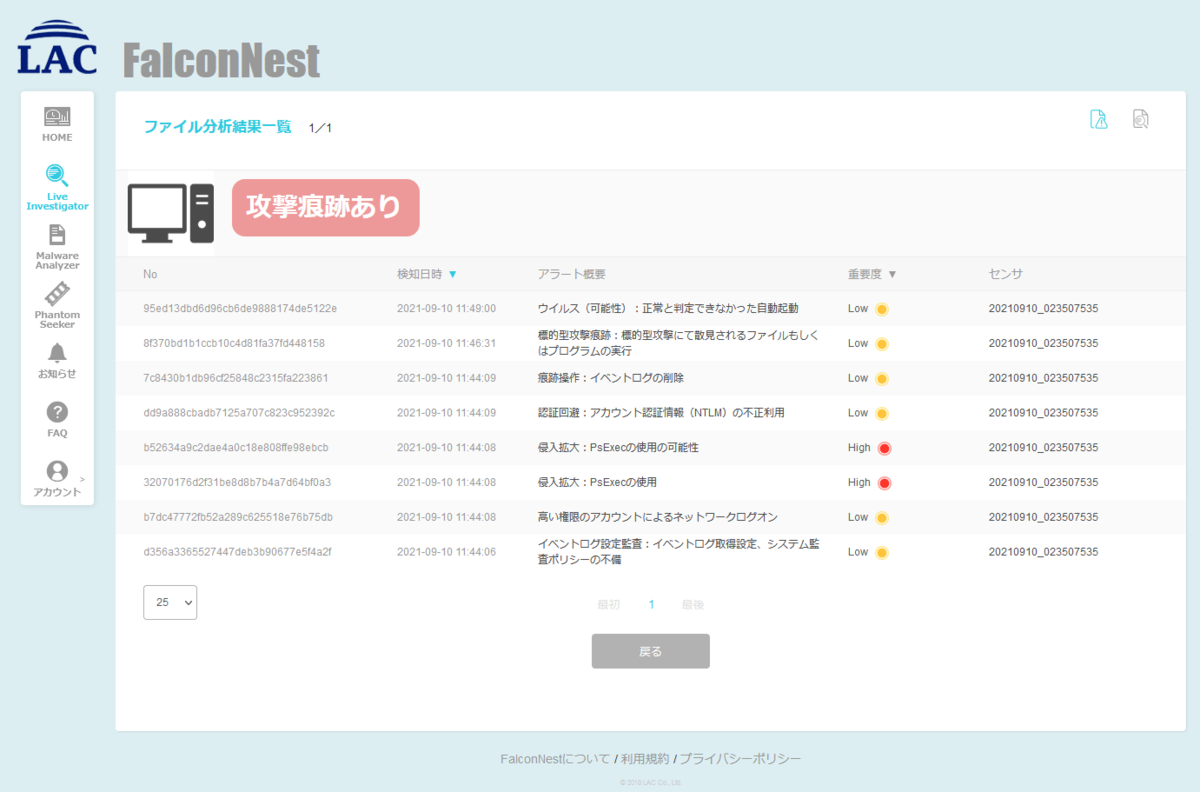

クラウド上での分析が完了すると、以下のように検知したアラートの一覧が確認できるようになります。

アラートの概要や、重要度などについて確認することができます。それぞれの項目についてさらに詳細な情報を確認することができますが、今回は割愛します。

ちなみに重要度は、LowやHighなどと表示されますが、感覚的には標的型攻撃やマルウェア感染の確度を示しているような感じです。そのため、より確度が高いHighなどが検出されると、画面上部に、「攻撃痕跡あり」とわかり易く表示されるようになっています。

検証環境への攻撃でのアラート一覧

以下が、今回のシナリオにそって攻撃をした際のログで検知されたアラートです。

マルウェア感染:悪性なプログラムを自動起動に追加

【アラート概要】ウイルス(可能性):正常と判定できなかった自動起動

【重要度】Low

攻撃で使用されやすいプログラムの実行:Whoami

【アラート概要】標的型攻撃痕跡:標的型攻撃にて散見されるファイルもしくはプログラムの実行

【重要度】Low

痕跡操作:認証ログの削除

【アラート概要】痕跡操作:イベントログの削除

【重要度】Low

認証情報の悪用:Pass the Hash

【アラート概要】認証回避:アカウント認証情報(NTLM)の不正利用

【重要度】Low

遠隔操作サービスの悪用:PsExec

【アラート概要】高い権限のアカウントによるネットワークログオン

【重要度】Low

--

【アラート概要】侵入拡大:PsExecの使用

【重要度】High

その他

【アラート概要】イベントログ設定監査:イベントログ取得設定、システム監査ポリシーの不備

【重要度】Low

おわりに

今回は、標的型攻撃の初期段階で他のコンピュータに横展開するまでを実際に擬似攻撃し、そのログをFalconNestに取り込んでどのようなアラートがでるのか検証してみました。今回の攻撃についてはすべてアラートとして検知されていたのが確認できましたね。

今回の記事では記載しませんでしたが、標的型攻撃が進むに連れ、Active Directoryの機能を悪用したり、特に永続化の段階では、ゴールデンチケットやシルバーチケットの悪用も考えられます。クライアント端末だけではなく、ドメインコントローラーのログでも調査することで、それらについても検知されることが期待できそうです。

しかし、これらの調査ツールはコンピュータのログがしっかり残されていることが前提となります。デフォルトの設定でもある程度のログがある程度の期間保存されるようになっていますが、はっきりいって不十分です。イベントログの設定を確認して攻撃に備えるとよいでしょう。

(参考:https://tools.lac.co.jp/docs/Windowsイベントログ_監査ポリシー設定手順(FalconNest).pdf)

まだ、ご利用になられたことがない方は以下の公式サイトにアクセスしてぜひ試してみてください。登録&利用は無料です。

それでは、またお会いしましょう。